Una red de computadoras o también llamada red de ordenadores, red de comunicaciones de datos o red informática es un grupo de dos o más sistemas informáticos y otros dispositivos de hardware de computación que están unidos entre sí a través de canales de comunicación con la finalidad de compartir información, recursos, ofrecer servicios, facilitar la comunicación y el intercambio de recursos entre una amplia gama de usuarios.

Normalmente se trata de transmitir datos, audio y vídeo por ondas electromagnéticas a través de diversos medios de transmisión (aire, vacío, cable de cobre, cable de fibra óptica).

*Ventajas:

*Desventajas:

*Elementos software de una red:

*Elementos hardware de una red:

RED WAN (Red de área amplia): Es una red de computadoras que une varias redes locales, (LAN), aunque sus miembros no están todos en una misma ubicación fisica. Muchas WAN son construidas por organizaciones o empresas para su uso privado, otras son instaladas por los proveedores de internet (ISP) para proveer conexión a sus clientes.

RED LAN (Red de área local): Es un grupo de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña a través de una red, generalmente con la misma tecnología (la más utilizada es Ethernet). Una red de area local es una red en su versión más simple.

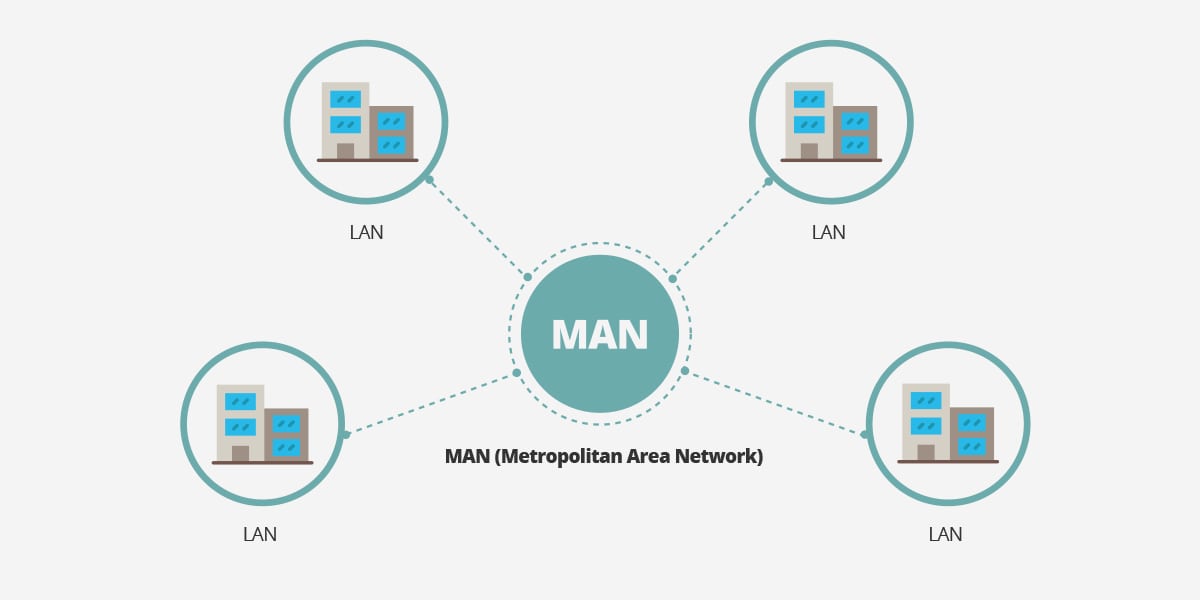

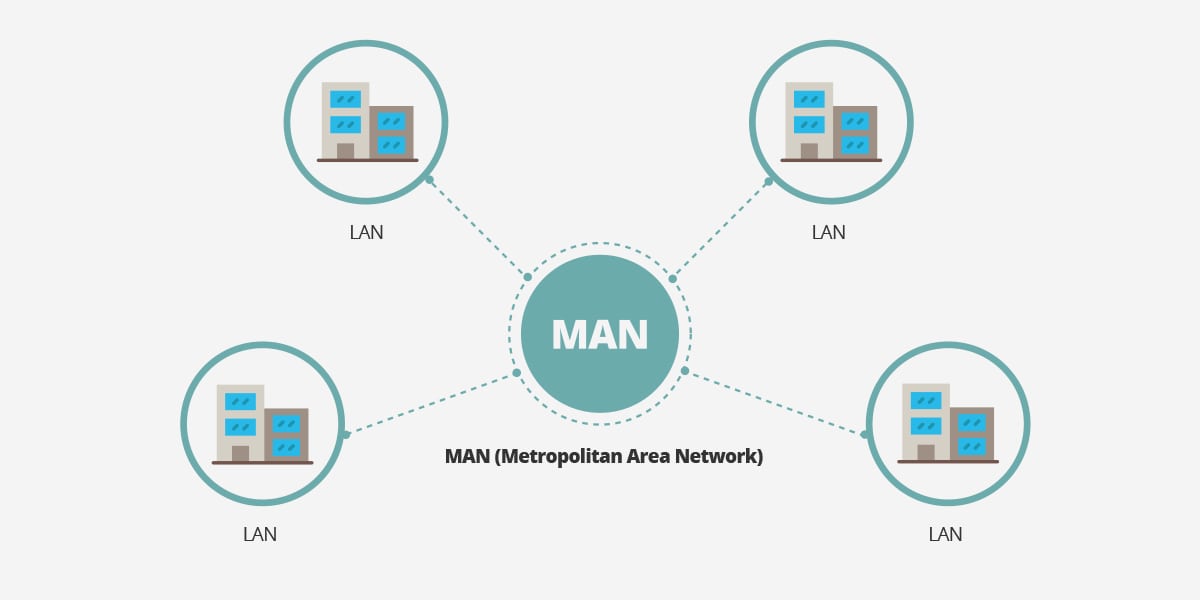

RED MAN (Red de área de metropolitana): Es una red de alta velocidad que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnologia de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbit/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1 Gbit/s y 10 Gbit/s mediante fibra optica.

RED MAN (Red de área de metropolitana): Es una red de alta velocidad que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnologia de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbit/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1 Gbit/s y 10 Gbit/s mediante fibra optica.

RED WLAN (Red de área Local Inalámbrica): Es básicamente un sistema de transferencia y comunicaciones de datos el cual no requiere que las computadoras que la componen tengan que estar cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza a través de ondas de radio.

RED WMAN' (Red metropolitana inalambrica): Es una versión inalámbrica de MAN, la cual puede llegar a tener un rango de alcance de decenas de kilómetros. Esta tecnología utiliza técnicas basadas en el estándar de comunicaciones WiMAX (Worldwide Interoperability for Microwave Access).

RED PAN (Red de área personal): Es básicamente una red integrada por todos los dispositivos en el entorno local y cercano de su usuario, es decir que la componen todos los aparatos que están cerca del mismo. La principal característica de este tipo de red que le permite al usuario establecer una comunicación con sus dispositivos de forma sencilla, práctica y veloz.

RED SAN (Red de área de almacenamiento): Es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza. Esta se trata de una arquitectura completa que agrupa los siguientes elementos:

RED SAN (Red de área de almacenamiento): Es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza. Esta se trata de una arquitectura completa que agrupa los siguientes elementos:

-Topologias de redes.

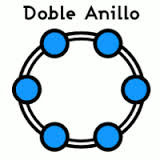

*Topologia de anillo: es una topologia de red en la que cada estación tiene una única conexión de entrada y otra de salida de anillo. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación. Se encuentra compuesta únicamente por un anillo cerrado que está formado por nodos y enlaces, en donde cada nodo tendrá una única conexión de entrada y una de salida. Estarán conectados únicamente con los dos nodos adyacentes así evitarían los fallos por colisión.

*Topologia de anillo: es una topologia de red en la que cada estación tiene una única conexión de entrada y otra de salida de anillo. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación. Se encuentra compuesta únicamente por un anillo cerrado que está formado por nodos y enlaces, en donde cada nodo tendrá una única conexión de entrada y una de salida. Estarán conectados únicamente con los dos nodos adyacentes así evitarían los fallos por colisión.

Ventajas:

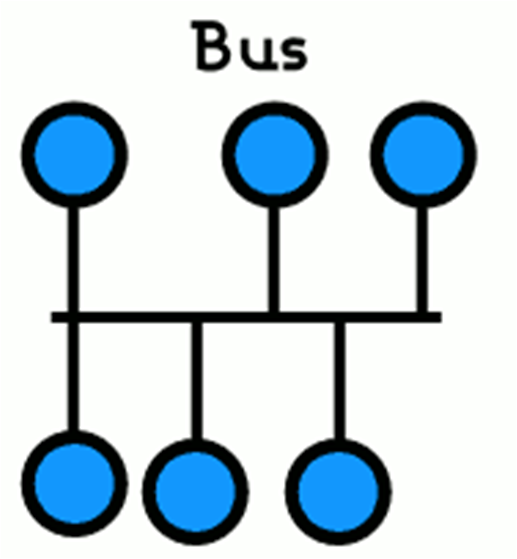

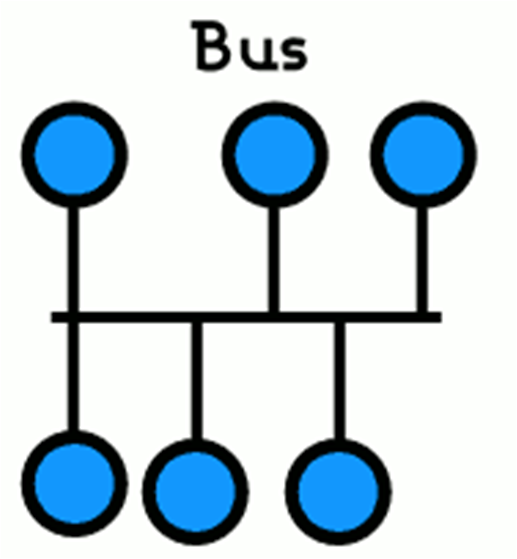

*Topología de bus: Es una topología de red en donde se todos los nodos están conectados directamente con un enlace y no hay ningún otro tipo de conexión entre los nodos. De manera física, cada host está conectado a un cable común, así que se pueden comunicar directamente, pero la ruptura de este cable hace que los host queden desconectados.

*Topología de bus: Es una topología de red en donde se todos los nodos están conectados directamente con un enlace y no hay ningún otro tipo de conexión entre los nodos. De manera física, cada host está conectado a un cable común, así que se pueden comunicar directamente, pero la ruptura de este cable hace que los host queden desconectados.

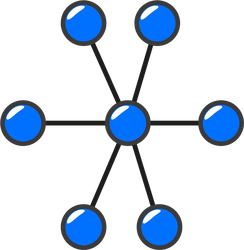

*Topología de estrella: Es un tipo de topología en donde hay un nodo central a partir del cual se irradian los demás enlaces hacia los otros nodos. Es por el nodo central, casi siempre ocupado por un hub, en donde la información que circula por la red pasa. Esta red no presenta ningún tipo de interconexión entre las computadoras ya que toda la información pasa por el nodo central.

*Topología de estrella: Es un tipo de topología en donde hay un nodo central a partir del cual se irradian los demás enlaces hacia los otros nodos. Es por el nodo central, casi siempre ocupado por un hub, en donde la información que circula por la red pasa. Esta red no presenta ningún tipo de interconexión entre las computadoras ya que toda la información pasa por el nodo central.

*Topología de árbol: Es muy semejante a la topología en estrella extendida. En este caso la diferencia central es que no cuenta con un nodo central. En vez de lo anterior, hay un nodo de enlace troncal, que casi siempre está ocupado por un hub o switch, desde donde se ramifican los otros nodos o computadoras. Es una variación de la red de bus con la diferencia que un fallo en un nodo no significa la interrupción total de las comunicaciónes.

*Topologia de malla: implica que cada nodo se encuentra conectado a todos los demás nodos. En ese sentido, se pueden llevar los mensajes de un nodo al otro por diferentes caminos. En otras palabras, no es posible que exista alguna interrupción en las comunicaciones si se encuentra armada correctamente.

*Topologia de malla: implica que cada nodo se encuentra conectado a todos los demás nodos. En ese sentido, se pueden llevar los mensajes de un nodo al otro por diferentes caminos. En otras palabras, no es posible que exista alguna interrupción en las comunicaciones si se encuentra armada correctamente.

*Topología hibrida: Se la conoce igualmente como topología mixta y en este caso las redes pueden usar diferentes topologías de red para conectarse entre sí. En términos prácticos, la topología híbrida o mixta es una de las más frecuentes y es una derivación de la unión de varios tipos de topología. Permite tomar las ventajas de diferentes redes para poder armar una especialmente para las necesidades del cliente.

*Topología hibrida: Se la conoce igualmente como topología mixta y en este caso las redes pueden usar diferentes topologías de red para conectarse entre sí. En términos prácticos, la topología híbrida o mixta es una de las más frecuentes y es una derivación de la unión de varios tipos de topología. Permite tomar las ventajas de diferentes redes para poder armar una especialmente para las necesidades del cliente.

Normalmente se trata de transmitir datos, audio y vídeo por ondas electromagnéticas a través de diversos medios de transmisión (aire, vacío, cable de cobre, cable de fibra óptica).

-Objetivos de una red.

El objetivo básico de una red de computadoras es enlazar dos o más dispositivos

para que exista comunicación entre ellos o para compartir información, es decir, hacer que todos los programas,

datos y equipos estén disponibles para cualquiera de la red que lo solicite,

sin importar la localización del sistema y del usuario.

- Compartir programas y archivos: Los programas y sus archivos de datos se pueden guardar en un servidor de archivos, al que pueden accesar muchos usuarios de la red a la misma vez.

- Compartir recursos de Red: Los recursos de la red incluyen impresoras, scaners y dispositivos de almacenamiento que se pueden compartir en la red, proporcionando enlaces de comunicación que permitan a los usuarios interactuar y compartir dispositivos.

- Poderoso medio de comunicación: Las redes proporcionan un medio de comunicación entre personas que se encuentran muy alejadas entre sí.

-Ventajas y desventajas de una red.

*Ventajas:

- Permiten compartir el hardware: periféricos (impresoras, escáners, modems, etc.), dispositivos de almacenamiento, la CPU incrementándose la capacidad de procesamiento.

- Permiten compartir programas de aplicación y datos: de esta manera la información está centralizada, siendo el sistema mucho mas rápido y eficiente, la información se mantiene actualizada para todos los usuarios que acceden a ella.

- Permiten que se pueda trabajar en grupo o colaborativamente: Es decir que los usuarios de la red trabajen sobre un mismo documento o en una pizarra en forma simultánea.

*Desventajas:

- La privacidad de la información: es todo lo relativo al uso que se le da, o se hace, de la información que se tiene de los usuarios o clientes. Desde la venta a otras empresas, la instalación de programas espías, banners de publicidad, hasta el envió de publicidad no deseada a través del correo electrónico.

- La seguridad de la información: tiene que ver con el acceso no autorizado. Puede ser física, en el caso de querer ingresar a las instalaciones del centro de cómputos, o lógica en el caso del software, al querer ingresar en el sistema violando nombre de usuario y contraseña. Otra forma de atacar la seguridad de la red es a través de virus.

*Elementos software de una red:

- Sistema operativo de red: Se encargan de la administración de los recursos locales y trabajan en conjunto para lograr la comparticion de recursos.

- Aplicaciones de red: Programas que se utilizan para gestionar el sistema operativo de red que gestiona la red

- Controladores de red: Programas que se utilizan para gestionar los dispositivos.

*Elementos hardware de una red:

- Estaciones de trabajo: Cada computadora conectada a la red conserva la capacidad de funcionar de manera independiente, realizando sus procesos.

- Servidores: Son aquellas computadoras capaces de compartir sus recursos con otras.

- Tarjetas de interfaz de red: Para comunicarse con el resto de la red, cada computadora debe de tener instalada una tarjeta de interfaz de red (Network Interface Card, NIC).

- Medio de transmisiòn: Habrá medios guiados y medios no guiados; la diferencia radica que en los medios guiados el canal por el que se transmite las señales son medios físicos, es decir, por medio de un cable; y en los medios no guiados no son medios físicos.

- Equipo de conectividad:

- Hubs o concentradores: Son un punto central de conexion para nodos de red que estan dispuestos de acuerdo a una topologia fisica de estrella.

- Repetidores: Dispositivo que permite extender la longitud de la red; amplia y retransmite la señal de la red.

- Switch: Es considerado un "Hub" inteligente, cuando es inicializado en "Switch", este empieza a reconocer las direcciones "MAC" que generalmente son enviadas por cada puertom.

- Puentes: Es un dispositivo que conecta a dos LAN separadas para crear lo que aparenta ser una sola LAN.

- Ruteradores: Permiten interconectar las distintas redes y encaminar la información por el camino adecuado.

RED WAN (Red de área amplia): Es una red de computadoras que une varias redes locales, (LAN), aunque sus miembros no están todos en una misma ubicación fisica. Muchas WAN son construidas por organizaciones o empresas para su uso privado, otras son instaladas por los proveedores de internet (ISP) para proveer conexión a sus clientes.

RED LAN (Red de área local): Es un grupo de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña a través de una red, generalmente con la misma tecnología (la más utilizada es Ethernet). Una red de area local es una red en su versión más simple.

RED MAN (Red de área de metropolitana): Es una red de alta velocidad que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnologia de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbit/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1 Gbit/s y 10 Gbit/s mediante fibra optica.

RED MAN (Red de área de metropolitana): Es una red de alta velocidad que da cobertura en un área geográfica extensa, proporcionando capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnologia de pares de cobre se posiciona como la red más grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50 ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10 Mbit/s o 20 Mbit/s, sobre pares de cobre y 100 Mbit/s, 1 Gbit/s y 10 Gbit/s mediante fibra optica.

RED WLAN (Red de área Local Inalámbrica): Es básicamente un sistema de transferencia y comunicaciones de datos el cual no requiere que las computadoras que la componen tengan que estar cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza a través de ondas de radio.

RED WMAN' (Red metropolitana inalambrica): Es una versión inalámbrica de MAN, la cual puede llegar a tener un rango de alcance de decenas de kilómetros. Esta tecnología utiliza técnicas basadas en el estándar de comunicaciones WiMAX (Worldwide Interoperability for Microwave Access).

RED PAN (Red de área personal): Es básicamente una red integrada por todos los dispositivos en el entorno local y cercano de su usuario, es decir que la componen todos los aparatos que están cerca del mismo. La principal característica de este tipo de red que le permite al usuario establecer una comunicación con sus dispositivos de forma sencilla, práctica y veloz.

RED SAN (Red de área de almacenamiento): Es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza. Esta se trata de una arquitectura completa que agrupa los siguientes elementos:

RED SAN (Red de área de almacenamiento): Es una red dedicada al almacenamiento que está conectada a las redes de comunicación de una compañía. Además de contar con interfaces de red tradicionales, los equipos con acceso a la SAN tienen una interfaz de red específica que se conecta a la SAN. El rendimiento de la SAN está directamente relacionado con el tipo de red que se utiliza. Esta se trata de una arquitectura completa que agrupa los siguientes elementos:

• Una red de alta velocidad de canal de fibra o iSCSI.

• Un equipo de interconexión dedicado (conmutadores, puentes, etc).

• Elementos de almacenamiento de red (discos duros).

-Topologias de redes.

*Topologia de anillo: es una topologia de red en la que cada estación tiene una única conexión de entrada y otra de salida de anillo. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación. Se encuentra compuesta únicamente por un anillo cerrado que está formado por nodos y enlaces, en donde cada nodo tendrá una única conexión de entrada y una de salida. Estarán conectados únicamente con los dos nodos adyacentes así evitarían los fallos por colisión.

*Topologia de anillo: es una topologia de red en la que cada estación tiene una única conexión de entrada y otra de salida de anillo. Cada estación tiene un receptor y un transmisor que hace la función de traductor, pasando la señal a la siguiente estación. Se encuentra compuesta únicamente por un anillo cerrado que está formado por nodos y enlaces, en donde cada nodo tendrá una única conexión de entrada y una de salida. Estarán conectados únicamente con los dos nodos adyacentes así evitarían los fallos por colisión.Ventajas:

- Igual acceso a la información para todos los nodos o computadoras

- El rendimiento se mantienen por mas que varios nodos funcionen simultaneamente

- Arquitectura de mucha solidez

- Difícil de diagnosticar problemas y de repararlos

- Las estaciones intermedias a un envió de archivos podrán ver el paquete ya que obligatoriamente tendrán que pasar por ellas

- Transmisión lenta

Ventajas:

- Se pueden enviar datos en ambas direcciones.

- Posee redundancia (mejor tolerancia a los fallos).

Desventajas:

- Es más cara que la topología de anillo simple.

*Topología de bus: Es una topología de red en donde se todos los nodos están conectados directamente con un enlace y no hay ningún otro tipo de conexión entre los nodos. De manera física, cada host está conectado a un cable común, así que se pueden comunicar directamente, pero la ruptura de este cable hace que los host queden desconectados.

*Topología de bus: Es una topología de red en donde se todos los nodos están conectados directamente con un enlace y no hay ningún otro tipo de conexión entre los nodos. De manera física, cada host está conectado a un cable común, así que se pueden comunicar directamente, pero la ruptura de este cable hace que los host queden desconectados.

Ventajas

- Simplicidad en su estructura

- Facil de implementarla y de hacerla crecer

- Facil adaptación

- No ocupa mucho espacio

Desventajas

- Hay límite de nodos y esta determinado por la calidad de la señal.

- Complejidad para aislar las fallas de la red.

- Si el canal sufre un inconveniente se afecta toda la red.

- Se pierden muchos paquetes por colisiones de mensajes.

*Topología de estrella: Es un tipo de topología en donde hay un nodo central a partir del cual se irradian los demás enlaces hacia los otros nodos. Es por el nodo central, casi siempre ocupado por un hub, en donde la información que circula por la red pasa. Esta red no presenta ningún tipo de interconexión entre las computadoras ya que toda la información pasa por el nodo central.

*Topología de estrella: Es un tipo de topología en donde hay un nodo central a partir del cual se irradian los demás enlaces hacia los otros nodos. Es por el nodo central, casi siempre ocupado por un hub, en donde la información que circula por la red pasa. Esta red no presenta ningún tipo de interconexión entre las computadoras ya que toda la información pasa por el nodo central.

Ventajas

- Se pueden agregar nuevos equipos fácilmente.

- Centraliza la red.

- Facil de encontrar fallas.

- Posee una reconfiguración rapida.

- Si falla el nodo central (hub/switch) toda la red caerá.

- Costosa porque requiere más cableado que la topología en anillo.

*Topología de árbol: Es muy semejante a la topología en estrella extendida. En este caso la diferencia central es que no cuenta con un nodo central. En vez de lo anterior, hay un nodo de enlace troncal, que casi siempre está ocupado por un hub o switch, desde donde se ramifican los otros nodos o computadoras. Es una variación de la red de bus con la diferencia que un fallo en un nodo no significa la interrupción total de las comunicaciónes.

Ventajas

- Mayor rapidez.

- Facilidad para revolver problemas.

- Soportado por multiples vendedores de Software y Hardware.

Desventajas

- Se requiere mucho cableado y es algo costoso.

- Si se cae el segmento troncal toda la red caerá.

- Presenta una configuración sumamente compleja.

- Si se cae un nodo, todos los que estén conectados a el caerán también.

*Topologia de malla: implica que cada nodo se encuentra conectado a todos los demás nodos. En ese sentido, se pueden llevar los mensajes de un nodo al otro por diferentes caminos. En otras palabras, no es posible que exista alguna interrupción en las comunicaciones si se encuentra armada correctamente.

*Topologia de malla: implica que cada nodo se encuentra conectado a todos los demás nodos. En ese sentido, se pueden llevar los mensajes de un nodo al otro por diferentes caminos. En otras palabras, no es posible que exista alguna interrupción en las comunicaciones si se encuentra armada correctamente.

Ventajas

- Reduce el riesgo de fallos.

- Un error en un nodo no implica la caía de toda la red.

Desventajas

- Muy costosa ya que conectar todos los nodos entre si requiere una gran cantidad de cables.

- Utilizan una gran cantidad de recursos.

Ventajas

- Adaptado a las necesidades de cada cliente.

- Permite a futuro generar ampliaciones de la red.

Desventajas

- Muy costosa ya que requiere implementar dispositivos de adaptación entre diferentes redes.

- Muy laboriosa ya que no solo requiere mayor tiempo de planearla sino de implementarla.

*Origen del internet: Internet se inició en torno al año 1969, cuando el Departamento de Defensa de los EE.UU desarrolló ARPANET, una red de ordenadores creada durante la Guerra Fría cuyo objetivo era eliminar la dependencia de un Ordenador Central, y así hacer mucho menos vulnerables las comunicaciones militares norteamericanas.

Tanto el protocolo de Internet como el de Control de Transmisión fueron desarrollados a partir de 1973, también por el departamento de Defensa norteamericano.

Cuando en los años 1980 la red dejó de tener interés militar, pasó a otras agencias que ven en ella interés científico. En Europa las redes aparecieron en los años 1980, vinculadas siempre a entornos académicos, universitarios. En 1989 se desarrolló el World Wide Web (www) para el Consejo Europeo de Investigación Nuclear. En España no fue hasta 1985 cuando el Ministerio de Educación y Ciencia elaboró el proyecto IRIS para conectar entre sí todas las universidades españolas.

Tanto el protocolo de Internet como el de Control de Transmisión fueron desarrollados a partir de 1973, también por el departamento de Defensa norteamericano.

Cuando en los años 1980 la red dejó de tener interés militar, pasó a otras agencias que ven en ella interés científico. En Europa las redes aparecieron en los años 1980, vinculadas siempre a entornos académicos, universitarios. En 1989 se desarrolló el World Wide Web (www) para el Consejo Europeo de Investigación Nuclear. En España no fue hasta 1985 cuando el Ministerio de Educación y Ciencia elaboró el proyecto IRIS para conectar entre sí todas las universidades españolas.

*Servicios de internet:

- Los foros de discusión: Los foros de discusión son un servicio de Internet en el que muchos usuarios acceden a los mensajes escritos por un visitante de dicho foro.

- La transferencia de archivos (FTP):El servicio FTP (File Transfer Protocol) permite transferir archivos entre equipos informáticos. Es uno de los servicios más antiguos de Internet. En algunos casos, los archivos almacenados se protegen con una contraseña, de manera que sólo los usuarios autorizados pueden manipularlos.

- Microsoft Outlook: En la introducción hemos hablado de Hotmail, el correo electrónico de Microsoft, y es sin duda una de las principales alternativas. La novedad es que ahora se conoce como Outlook y no, no tiene nada que ver con el programa del mismo nombre que está incluido en la suite Microsoft Office. Outlook es ahora el correo electrónico gratuito de la compañía con sede en Redmond.

- ProtonMail: Es un proveedor de correo electrónico que se centra en la privacidad. Es ideal para quienes deseen preservar sus datos. Es posible registrarse de forma anónima y no deja registro de IP y todos los correos están cifrados de extremo a extremo.

- GMAIL:Gmail es una de las plataformas más utilizadas por los españoles. Se ha convertido en un referente tanto para particulares como para empresas. En la actualidad cuenta con más de 1.000 millones de usuarios activos en todo el mundo.

- Videoconferencia: El servicio de videoconferencia permite mantener comunicación sonora y visual entre dos usuarios de Internet.

- Webquest:Una WebQuest es una actividad reflexiva estructurada, que plantea una tarea atractiva utilizando recursos disponibles en la red, seleccionados con anticipación por el profesor, con el propósito de contribuir a la administración del tiempo que los estudiantes dedican al desarrollo de ésta.

- La World Wide Web (WWW): Es un servicio de Internet con el que accedemos a la información organizada en bloque llamados páginas Web. Así podemos consultar información de instituciones, empresas, etc

- Blog: Un blog o bitácora es un sitio web que incluye, a modo de diario personal de su autor o autores, contenidos de su interés, que suelen estar actualizados con frecuencia y a menudo son comentados por los lectores.

- El control remoto de equipos (Telnet):El servicio Telnet permite controlar un ordenador desde un lugar distante, sin sentarnos delante de él.

Esto facilita, por ejemplo, el acceso al ordenador de un empleado desde la sede de la empresa en otra ciudad. En el ámbito científico este servicio permite acceder a base de datos o incluso intrumentos que se encuentran alejados del investigador.

*Web 1.0: La Web 1.0 empezó en los años 60, de la forma más básica que existe, con navegadores de sólo texto, como ELISA, después surgió el HTML que hizo las páginas más agradables a la vista y a los primeros navegadores visuales como Netscape e Internet Explorer.

Esta Web es de sólo lectura, el usuario no puede interactuar con el contenido de la pagina, se encuentra limitada a lo que el Webmaster sube al sitio Web.

*Web 2.0: El término web 2.0 acuñado por Tom O' Reilly

en el año 2004 hace referencia a una segunda generación de modelos de páginas

Web.

Se

entiende como una nueva filosofía de navegar, una nueva forma de participar en

la red. Su antecesor, la Web 1.0, presenta un modelo de navegación más

estático, este nuevo formato fomenta la participación activa. El

usuario ya no se limita a acceder a la información, sino que la crea.

*Web 3.0: Un nuevo término, Web 3.0, surgió para relacionar las Web semánticas. Se trata de una extensión de World Wide Web por la que se pueden encontrar datos en cualquier lengua y en formatos aptos para todo tipo de software. Web 3.0 es un neologismo que se utiliza para describir la evolución del uso y la interacción en la red a través de diferentes caminos. Ello incluye, la transformación de la red en una base de datos, un movimiento dirigido a hacer los contenidos accesibles por múltiples aplicaciones que no son solamente el navegador el empuje de las tecnologías de inteligencias artificial, la web Geoespacial, la Web 3D.

*Web 4.0: Es un término que se va acuñando recientemente y trata de movernos hacia una Web Ubicua donde el objetivo primordial será el de unir las inteligencias, para que tanto las personas como las cosas se comuniquen entre sí para generar la toma de decisiones.

*Web 5.0: Aunque no hay una fecha exacta de inicio de esta etapa, se buscará clasificar las emociones de las personas, por medio de dispositivos, aplicaciones productos o servicios, entre los más relevantes, que su principal objetivo sea mejorar la experiencia de las empresas o personas en la web.Esta sin duda será la que generará mayor afinidad con los usuarios sin determinar raza, nivel social o género. De esta manera observamos que la web ha evolucionado a un ritmo inesperado, en donde el hombre por satisfacer sus necesidades, implementar estrategias, ampliar el círculo social o simplemente expresar sus emociones, enriquece su conocimiento para mejorar ó crear aplicaciones y herramientas que mejoren de una manera acertada, oportuna y accesible la comunicación de las personas.

-Seguridad informática.

La seguridad informática tiene como función el proceso de prevenir y detectar el uso no autorizado de un sistema informático. Implica el proceso de proteger contra intrusos el uso de nuestros recursos informáticos con intenciones maliciosas o con intención de obtener ganancias, o incluso la posibilidad de acceder a ellos por accidente.

La seguridad informática tiene como función principal de Prevenir el robo de datos tales como números de cuentas bancarias, información de tarjetas de crédito, contraseñas, documentos relacionados con el trabajo, hojas de cálculo, etc. Hoy en día fácilmente un intruso puede modificar y cambiar los códigos fuente de los programas y también puede utilizar tus imágenes o cuentas de correo electrónico para crear contenido perjudicial, como imágenes pornográficas o cuentas sociales falsas. Hay también ciberdelincuentes que intentarán acceder a los ordenadores con intenciones maliciosas como pueden ser atacar a otros equipos o sitios web o redes simplemente para crear el caos.

Los hackers pueden bloquear un sistema informático para propiciar la pérdida de datos. También son capaces de lanzar ataques para conseguir que no se pueda acceder a sitios web mediante consiguiendo que el servidor falle de todo esto y muchas cosas más está en cargada la seguridad informática.

Los hackers pueden bloquear un sistema informático para propiciar la pérdida de datos. También son capaces de lanzar ataques para conseguir que no se pueda acceder a sitios web mediante consiguiendo que el servidor falle de todo esto y muchas cosas más está en cargada la seguridad informática.

*Virus:

Los virus son programas maliciosos que tienen como única función, la cual es dañar todo nuestro sistema operativo generando que sea imposible trabajar, también los virus aparte de dañar nuestro sistema también dañan todos nuestros archivos o datos que considerábamos importantes.

Los virus son programas maliciosos que tienen como única función, la cual es dañar todo nuestro sistema operativo generando que sea imposible trabajar, también los virus aparte de dañar nuestro sistema también dañan todos nuestros archivos o datos que considerábamos importantes.

*Tipos de Virus Informáticos.

Las aplicaciones maliciosas pueden clasificarse según la función que desempeñan o de acuerdo a la forma en la que se ejecutan en la computadora.

A continuación, detallamos los diferentes tipos de virus que existen:

A continuación, detallamos los diferentes tipos de virus que existen:

- Virus de boot: Estos programas afectan al sector de arranque del equipo y a la puesta en marcha del sistema operativo. Por tanto, la amenaza se activa cuando se enciende el ordenador.

- Bombas lógicas o de tiempo: Son aquellos virus que se accionan cuando se produce un hecho puntual, como la llegada de una fecha determinada (de tiempo) o la combinación de teclas específicas por parte del usuario sin que éste lo conozca (lógica).

- Virus de enlace: La función de estos programas es modificar las direcciones de acceso a los archivos y, en consecuencia, impedir la ubicación de ficheros guardados.

- Virus de sobreescritura: Estos programa maliciosos sobrescriben el contenido de algunos archivos, produciendo la pérdida de la información original.

En muchas ocasiones, las palabras “virus” y “malware” se emplean indistintamente. No obstante, se trata de una práctica errónea, ya que con malware nos referimos a todo el software malicioso existente, mientras que el virus es un tipo de malware. Aunque habitualmente se entienda por virus cualquier amenaza o infección informática, lo preciso es señalar que se trata de malware. Y para ser todavía más precisos, a continuación hay una lista detallada de otros de los principales tipos de software malicioso:

- Gusanos: La principal característica de estos es su capacidad de replicarse, más que la infección del sistema. Al hospedarse en la memoria del equipo, y debido a su multiplicación, consumen mucha capacidad de almacenamiento del dispositivo.

- Troyanos: Cuando se ejecuta este tipo de malware, una tercera persona puede entrar en el ordenador infectado y, por medio de ese acceso remoto, controlar el sistema o robar contraseñas y datos.

- Hijackers: El objetivo de estos programas es el secuestro de navegadores de Internet y, en consecuencia, la modificación de la página principal o la introducción de publicidad en ventanas emergentes; llegando, incluso, a impedir el acceso a algunos sitios web.

- Keylogger: Es una aplicación que registra, con desconocimiento del usuario, las pulsaciones que éste realiza en el teclado, y se trata de una herramienta muy utilizada para el robo de contraseñas personales.

- Hoax: Son programas que muestran mensajes con contenido falso, pero presentado de un modo atractivo, para incentivar su envío por parte de los usuarios. El objetivo no es otro que la sobrecarga de las redes y del correo electrónico.

- Joke: Como en el caso anterior, tampoco son considerados virus, y su función consiste en ocasionar “divertidas” molestias al navegante, como por ejemplo con las páginas pornográficas que aparecen en los websites y se mueven de un lado a otro.

- Spyware: Son programas espía que recopilan y/o roban información del propietario de un ordenador.

- Adware: Aplicaciones que se encargan de mostrar anuncios sin el consentimiento del usuario.

- Phishing: Sirviéndose del correo electrónico, los desarrolladores de estos programas buscan, utilizando como señuelo mensajes con un contenido atractivo, que el usuario ingrese en algún sitio web datos confidenciales para apropiarse ilícitamente de éstos y, a menudo, robarle dinero.

*Los Hackers:

Son personas con un conocimiento muy avanzado en la informática que tiene la capacidad de entrar desde un ordenador o pc a otra, tambien puede entrar con facilidad a cuentas privadas, violar la seguridad de muchos programas o empresas, etc.

Tipos de hackers:

Son personas con un conocimiento muy avanzado en la informática que tiene la capacidad de entrar desde un ordenador o pc a otra, tambien puede entrar con facilidad a cuentas privadas, violar la seguridad de muchos programas o empresas, etc.

Tipos de hackers:

Black Hat: Son los villanos de la película. Usan sofisticadas técnicas para acceder a sistemas, apoderarse de ellos y sus datos, destruirlos, venderlos, etc.

White Hat: Son hackers éticos, que trabajan asegurando y protegiendo sistemas de TI. Usualmente se desempeñan en empresas de seguridad informática y dan cuenta de las vulnerabilidades de las empresas para poder tomar medidas correctivas.

Grey Hat: Es un híbrido, ya que a veces actúa de manera ilegal, aunque con buenas intenciones. Puede penetrar sistemas y divulgar información de utilidad al público general, como por ejemplo acusar con pruebas a grandes compañías por la recopilación no autorizada de datos de los usuarios.

Carder: Experto en fraudes con tarjetas de crédito. Generan números falsos y códigos de acceso que violan exitosamente los sistemas de control para robar y clonar tarjetas.

Pharmer: Se dedican a realizar ataques de “phishing”, donde el usuario cree que está entrando a un sitio real y en realidad introduce sus datos en uno creado por el hacker. Posteriormente usan las credenciales para robar fondos de las cuentas de sus víctimas.

War driver: Son crackers que saben aprovechar las vulnerabilidades de todo tipo de redes de conexión móvil.

Defacer: Buscan bugs de páginas web en internet para poder infiltrarse en ellas y así modificarlas.

Spammer y diseminadores de Spywares: Hay empresas que les pagan por la creación de spams de sus principales productos y en otros casos también lucran con publicidad ilegal.

Script-kiddie: Son internautas que se limitan a recopilar información, herramientas de hacking gratuitos y otros programas para probar sus efectos en posibles víctimas. Más de alguna vez terminan comprometiendo sus propios equipos.

*Los crackers:

- Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

- Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

- Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

- Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

- Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

*Deep Web: Conocida también como el Internet Invisible, engloba toda la información que se encuentra en la Web, pero que no se haya indexada por los motores de búsqueda tal y como los conocemos. Se trata, por tanto, de todo el contenido público online que no es rastreado ni encontrado por el usuario de a pie en la red.

*Referencias:

- Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

- Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.- Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

- Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

- Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

*Deep Web: Conocida también como el Internet Invisible, engloba toda la información que se encuentra en la Web, pero que no se haya indexada por los motores de búsqueda tal y como los conocemos. Se trata, por tanto, de todo el contenido público online que no es rastreado ni encontrado por el usuario de a pie en la red.

*Referencias:

http://www.eveliux.com/mx/Topologias-de-red.html

https://www.fundeu.es/recomendacion/hacker-y-cracker-diferencias-de-significado/

https://definicion.de/seguridad-informatica/